view_source

因为鼠标右键不管用,因此打算先禁用js,但按F12时QBF7(%7BO)%40W0HNR_R.png)

看到了flag

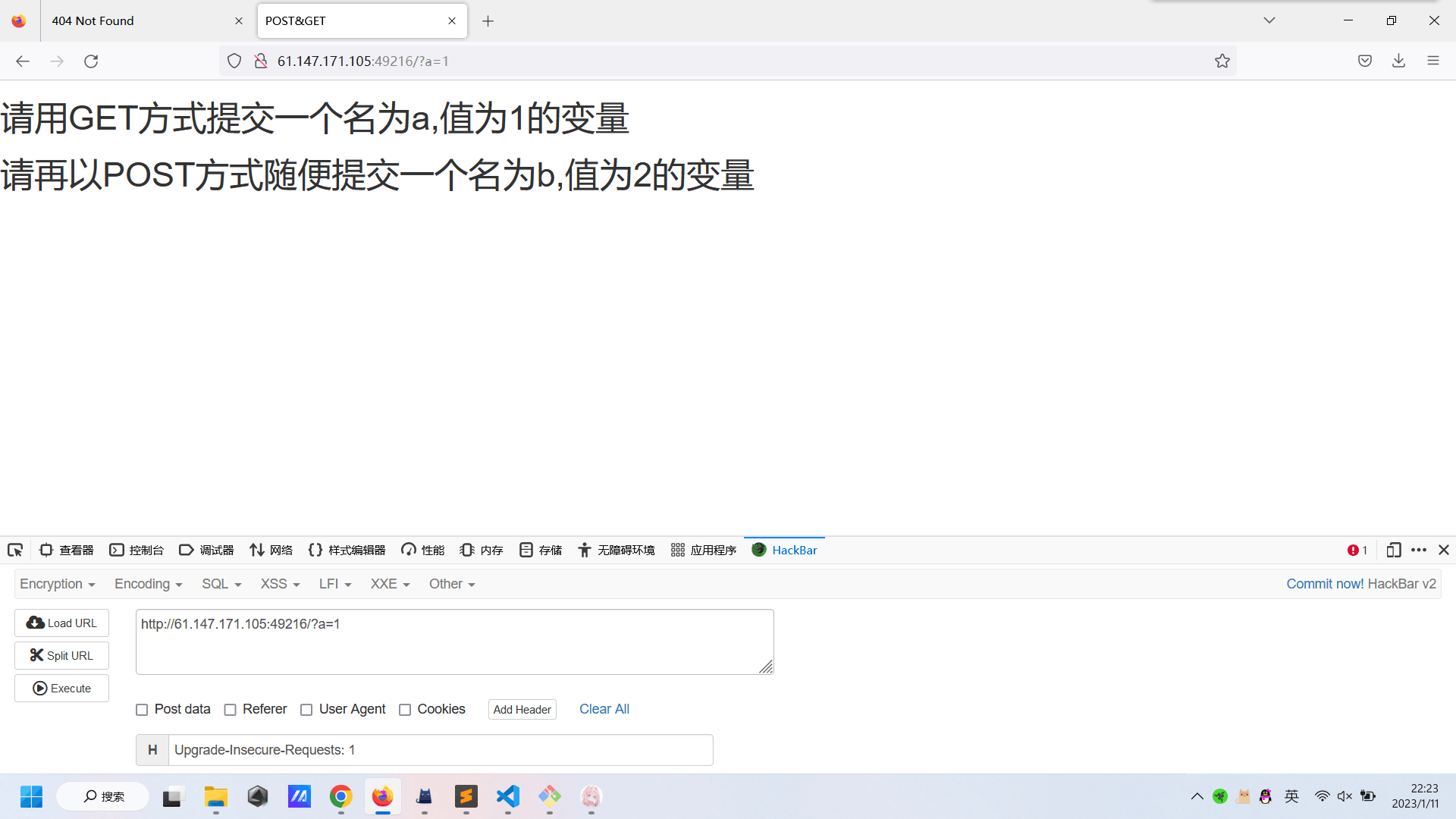

get_post

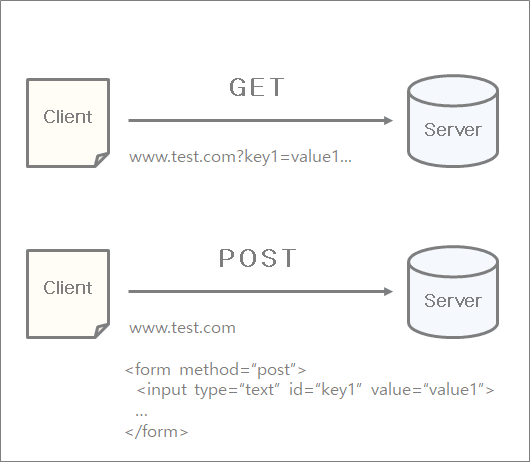

http的两种请求方法 get和post

get–从指定资源请求数据

post–向指定资源提交要处理的数据

对于get

直接在url后面输入

对于post

勾选hackbar里面post选项后输入即可DHLXCWBKQY.png)

Training-WWW-Robots

前几天写论文时候刚好了解到robots协议

在url末端接上 /robots.txt 然后按照里面的提示再重新接上 /fl0g.php

robots

同上

backup

你知道index.php的备份文件名吗?

常见的备份文件后缀名有git svn swp ~ bak bash_history bkf

加上/index.php.bak后弹出下载,下载完用记事本打开就可以看到了

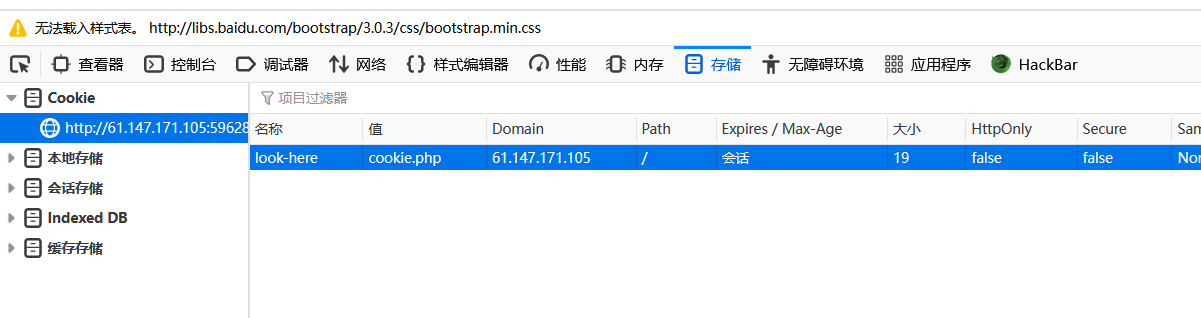

cookie

先按F12 查看cookie

看到了提示

加上/cookie.php 获得新的提示 See the http response

进入burpsuit查看YURPC85DUICS9E%5DN.png)

得到flag

unserialize3

呃呃喵

计算器

输入框内发现只能输入一个字符

F12 看到 <input type="text" class="input" maxlength="1"> 把maxlength后面的 1改成更大的数值,然后输入计算后的答案即可

GET

和上面的 get_post 一样

POST

同上

bp

用bp爆破,去下载弱密码字典,根据题目要求,我们筛选出以z开头的密码进行爆破,返回的长度都是一样的,就一个个看过去,发现zxc123的返回不一样var r = {code: 'hacker1000'}尝试输入这个密码,获得flag

weak_auth

查看网页源代码,看到check.php尝试输入,输入后得到的网页源代码里面<!--maybe you need a dictionary-->得知需用字典,但是还缺失用户名。按下login获得please login as admin

因此用户名大概为admin接下来用bp爆破,返回长度不一样的就是

Simple_SSTI_1

开局我们获得提示You need pass in a parameter named flag。 <!-- You know, in the flask, We often set a secret_key variable.-->

要传入参数为flag 变量为secret_key 尝试构造/?flag=secret_key 返回 secret_key 失败了

查询后了解到SSTI是模板注入,按网站内举的例子模仿一下,构造/?flag={{.SECRET_KEY}} 最后看评论区答案得知/?flag={{config.SECRET_KEY}}

ics-06

进入页面后,发现只有报表中心页面不一样,并且下面写着送分题,日期和网页代码并未发现问题,尝试从/index.php?id=1处入手,用bp爆破,发现当id=2333时返回长度不一样,得到flag

simple_js

进入页面要我们输入password,F12后找到

1 | function dechiffre(pass_enc){ |

\x35\x35\x2c\x35\x36\x2c\x35\x34\x2c\x37\x39\x2c\x31\x31\x35\x2c\x36\x39\x2c\x31\x31\x34\x2c\x31\x31\x36\x2c\x31\x30\x37\x2c\x34\x39\x2c\x35\x30

之前见过,是16进制,转换为字符55,56,54,79,115,69,114,116,107,49,50但输入进去显示FAUX PASSWORD HAHA,查询答案后得知,输入得不到flag,要转换成ascii后套入flag格式786OsErtk12